La cybersécurité expliquée à ma grand-mère

La cybersécurité expliquée à ma grand-mère

Good podcast? Give it some love!

La cybersécurité expliquée à ma grand-mère

La cybersécurité expliquée à ma grand-mère

Good podcast? Give it some love!

Rate Podcast

Episodes of La cybersécurité expliquée à ma grand-mère

Mark All

Search Episodes...

Pour comprendre l'importance des langages de programmation en matière de cybersécurité, et pourquoi il ne peut pas y avoir de sécurité absolue.A propos de Wittgenstein : https://youtu.be/Ioq5Iecdw0A?si=8OlKuj8pl0zIsBN5Hébergé par Ausha. Visitez

Comment et pourquoi organiser sa gouvernance de cybersécurité en trois lignes de défense.Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informations.

Comment et pourquoi l'Europe intervient dans le monde numérique avec Rayna STAMBOLIYSKA.Rayna est écrivaine, spécialiste de la cybersécurité et a récemment lancé l'infolettre "La tech est politique" ( https://tech-est-politique.eu ).CODE promo

Comment un SOC/CERT fonctionne vue de l'intérieur avec Raphaël ELLOUZ. Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informations.

Pour comprendre l'intérêt et les difficultés d'implémenter le NAC (802.1X).Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informations.

Visite au FIC (Forum In Cyber) avec mamie et Baptiste DAVID, Marie-Laure DENIS, Maxime DESCOMBES, Agnès DIALO, Raphael ELLOUZ, Marc-Antoine LEDIEU et Nicolas RUFF. Pascal STEICHEN.Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialit

Episode consacré au plan de reprise d'activité PRA.@Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informations.

Pour approfondir notre compréhension de l'impact de l'informatique quantique sur la cybersécurité, je vous invite à consulter les travaux d'Olivier Ezratty. Pour plus d'informations, visitez son site web à l'adresse [http://www.oezratty.net](ht

DORA d'un point de vue pratique avec Wilfried LAUBER (Amundi) et Alexandre JOACHIM (La banque postale AM).Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informations.

Episode consacré aux plans de continuité et de résilience : PRA et PCA.Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informations.

Pourquoi la gestion des risques est-il crucial en cybersécurité.Présentation rapide de l'approche EBIOS-RM (https://cyber.gouv.fr/publications/la-methode-ebios-risk-manager-le-guide).Hébergé par Ausha. Visitez ausha.co/politique-de-confidential

Pour tout comprendre l'importance du SDLC, le Secure Development Life Cycle.OSA (Open Security Architecture) : https://www.opensecurityarchitecture.org/cms/index.phpHébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'in

Première partie d'un épisode consacré à DORA dans lequel nous faisons le point sur l'état d'avancement an après. Avec Hélène DUFOUR (https://www.metametris.com) et Marc-Antoine LEDIEU (https://technique-et-droit-du-numerique.fr)Line pour le w

Pour comprendre le rôle de la data classification dans un système d'information.NIST "Data Classification Concepts and Considerations for Improving Data Protection " https://nvlpubs.nist.gov/nistpubs/ir/2023/NIST.IR.8496.ipd.pdfHébergé par Aush

Dans cet épisode vous allez découvrir la cybersécurité dans le monde industriel .. et c'est loin d'être simple.Avec Micheal RAISON de la société Approach cyber https://www.approach-cyber.comHébergé par Ausha. Visitez ausha.co/politique-de-con

Pour comprendre ce qu'est la stratégie de gestion de vulnérabilité.EPSS : https://www.first.org/epss/Patrwol : https://patrowl.ioCVE : https://cve.mitre.orgHébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informat

Pour comprendre ce qu'est un "buffer overflow" et une injection "SQL injection""Smashing the stack" (version original) https://inst.eecs.berkeley.edu/~cs161/fa08/papers/stack_smashing.pdf(Traduction en français) https://www.arsouyes.org/phrac

Hors série dédié aux cyber victimes et à la sensibilitation du managment avec Delphine CHEVALLIER (THALIA Neomedia) présidente de l'association ASSOVICA (https://www.assovica.fr).Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite

Pour tout comprendre sur le SOC et le SIEMA propos de la solution BlackNoise : https://www.erium.fr/solution/blacknoise/Hébergé par Ausha. Visitez ausha.co/politique-de-confidentialite pour plus d'informations.

Série de l'été pour mieux comprendre les erreurs et les mythes en Cybersécurité.Référence du livre : "Cybersecurity Myths and Misconceptions" de Eugene Spafford, Leigh Metcalf et Josiah DykstraEpisode de "No limit secu" (https://www.nolimi

Série de l'été pour mieux comprendre les erreurs et les mythes en Cybersécurité.Référence du livre : "Cybersecurity Myths and Misconceptions" de Eugene Spafford, Leigh Metcalf et Josiah DykstraHébergé par Ausha. Visitez ausha.co/politique-de

Série de l'été pour mieux comprendre les erreurs et les mythes en Cybersécurité.Référence du livre : "Cybersecurity Myths and Misconceptions" de Eugene Spafford, Leigh Metcalf et Josiah DykstraA propos du "Nudge" : https://fr.wikipedia.org

Série de l'été pour mieux comprendre les erreurs et les mythes en Cybersécurité.Référence du livre : "Cybersecurity Myths and Misconceptions" de Eugene Spafford, Leigh Metcalf et Josiah DykstraHébergé par Ausha. Visitez ausha.co/politique-de

Discussion sur l'OSINT et le droit avec Julien METAYER et Marc-Antoine LEDIEU.Pour découvrir l'OSINT : https://ozint.euTechnique et droit du numérique : https://technique-et-droit-du-numerique.frLivre Blanc : https://ozint.eu/livre-blanc-ca

Introduction au sujet de l'IA (Introduction jusqu'à la 18 minute) suivi d'une discussion avec Nicolas RUFF autour de la question : Est-ce que ChatGPT pose un problème en matière de Cybersécurité ?Pour aller plus loin :Chaine Youtube de Thibau

Join Podchaser to...

- Rate podcasts and episodes

- Follow podcasts and creators

- Create podcast and episode lists

- & much more

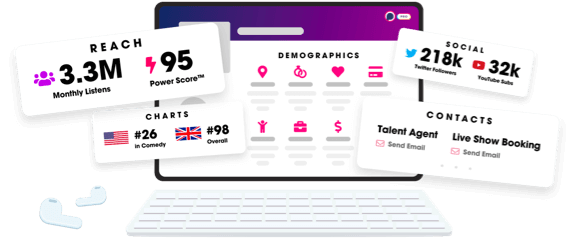

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us